ICMPの主な機能として「エラー通知」と「問い合わせ」があります。エラー通知は、パケットが何らかの理由で送信先のノードまで到達できなかった場合やパケットが経路の途中で破棄されてしまった場合、および、最適経路が他にあることを知らせたい場合に、送信元のノードにその旨のメッセージを通知する機能です。問い合わせは、特定のノードに対してネットワーク診断のために問い合わせを行い、応答を受け取る機能です。pingコマンドが問い合わせの代表的なコマンドです。

ICMPのタイプ

0:Echo Reply(エコー応答)

3:Destination Unreachable(宛先到達不能)

5:Redirect(経路変更)

8:Echo Request(エコー要求)

11:Time Exceeded(時間超過)

エラー通知で使われるタイプは「3、5、11」です。問い合わせではタイプ「0、8」が使われます。ICMPリダイレクトはタイプ5の経路変更の機能の1つです。

では、ICMPリダイレクトはどういうときに使われるのでしょうか?

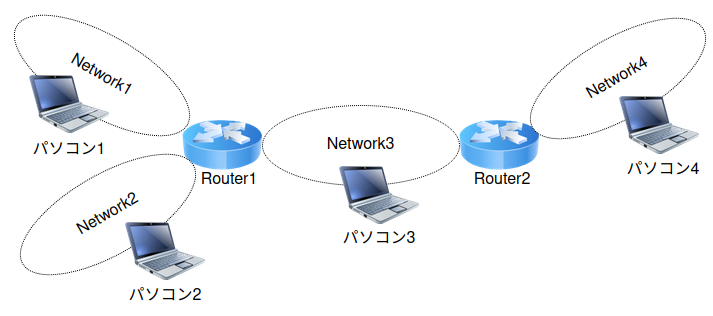

これについて例を示して説明してみます。以下のようなネットワークがあったとします。パソコン1からパソコン4は、それぞれNetwork1からNetwork4に属しています。

パソコン1からパソコン4のデフォルトゲートウェイを考えてみた場合、パソコン1および2はRouter1になります。パソコン4はRouter2です。では、パソコン3のデフォルトゲートウェイはRouter1かRouter2のどちらにするべきでしょうか?

答えを言うと、どちらでも構いません。どちらを設定しても通信はできます。パソコン3のデフォルトゲートウェイをRouter1にした場合、パソコン3はパソコン4と通信ができるのか?と思うかもしれませんが、通信はできます。Router1はNetwork4がどこにあるかを知っているのでパケットをRouter2に転送してくれます。

またこのときにRouter1はパケットをRouter2に転送するだけではなく、パソコン3に対して「パソコン4向けの通信はRouter2のほうが近いから、Router2のほうに送りなさい」という旨の通知を送ります。これがICMPリダイレクトというものです。

通知を受け取ったパソコン3は次回からパソコン4向けの通信をRouter2に送るようになります。これはパソコン3が自身で持つツーティングテーブルにパソコン4向けのルーティング情報を追加することで実現します。ただこれはセキュリティ上の問題(※)となることもあり、ICMPリダイレクトを受け取ってもOSで無視する設定になっていることが多いです。

(※)悪意ある者がICMPリダイレクトを意図的に送ることで、ルーティングテーブルを好きなように書き換えることが可能となってしまうため。

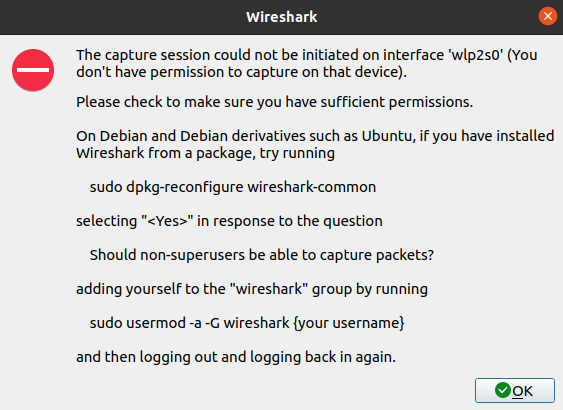

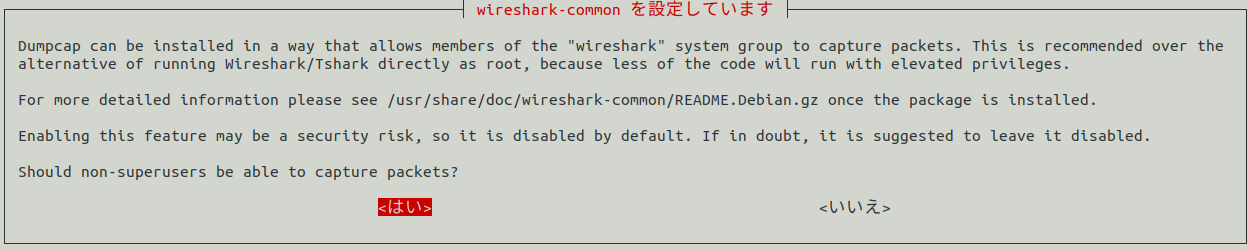

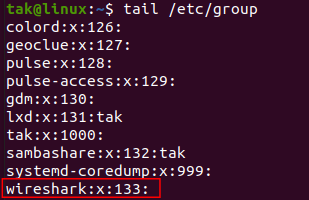

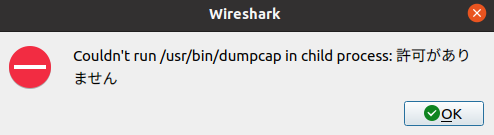

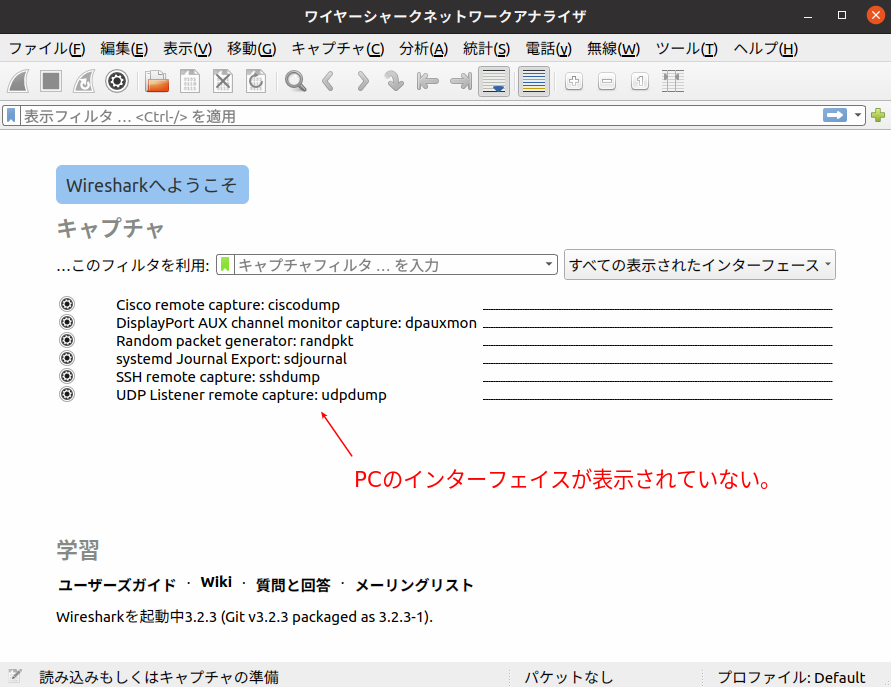

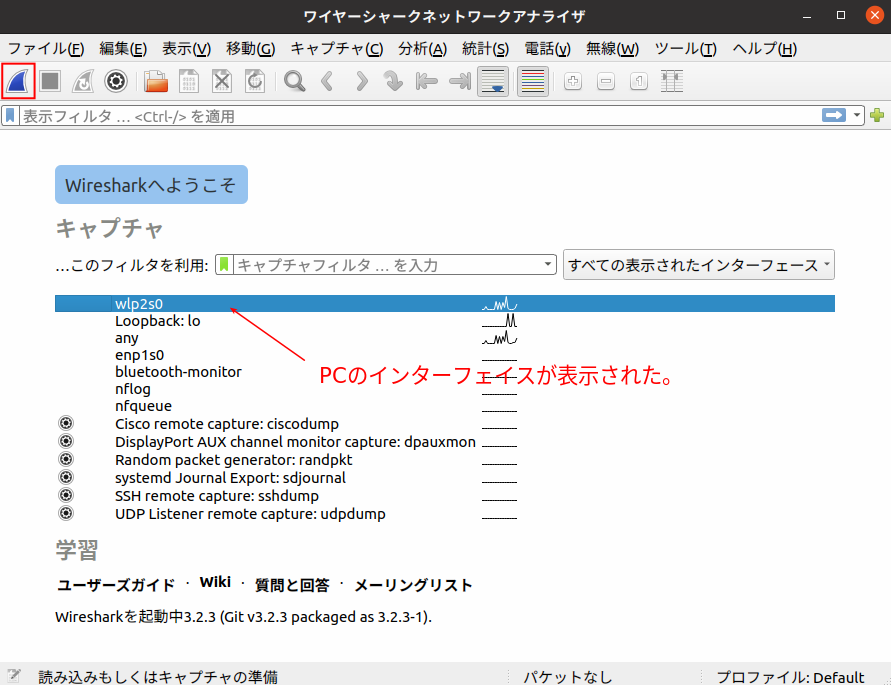

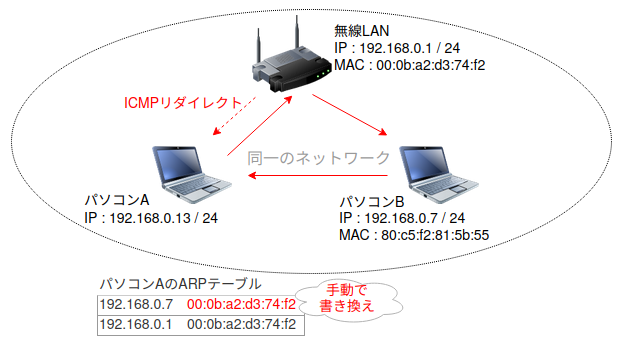

実際にICMPリダイレクトのパケットをキャプチャしてみました。先ほどの例に示したようなネットワークの構築はできないので、少し小細工をしてICMPリダイレクトをキャプチャしました。

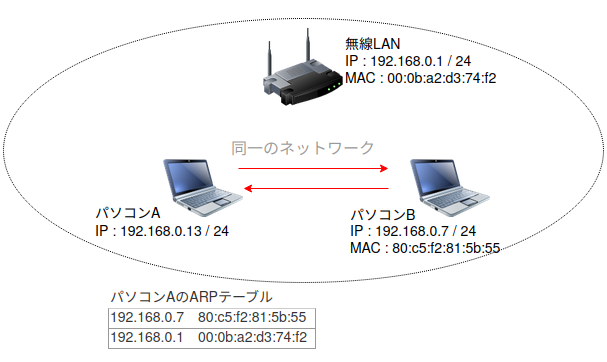

ルーター機能を持つ無線LANにパソコンA、Bを接続します。パソコンA、Bは同一のネットワークです。パソコンAからパソコンBにpingを打つと、パソコンA、B間でエコー要求とエコー応答のやり取りが行われます。

ここでパソコンAのARPテーブルを手動で書き換えます。パソコンBのMACアドレスを無線LANのものにします。これでパソコンAからパソコンBにpingを打つとどうなるかというと、パソコンAは無線LANに対してエコー要求を送ります。無線LANは自分宛てでないエコー要求が来たので、このエコー要求をパソコンBに転送します。それと同時にパソコンAにICMPリダイレクトを送ります。

ちなみに戻りのパケット(パソコンBからのエコー応答)は無線LANを経由しません。パソコンBからパソコンAに直接送られます。

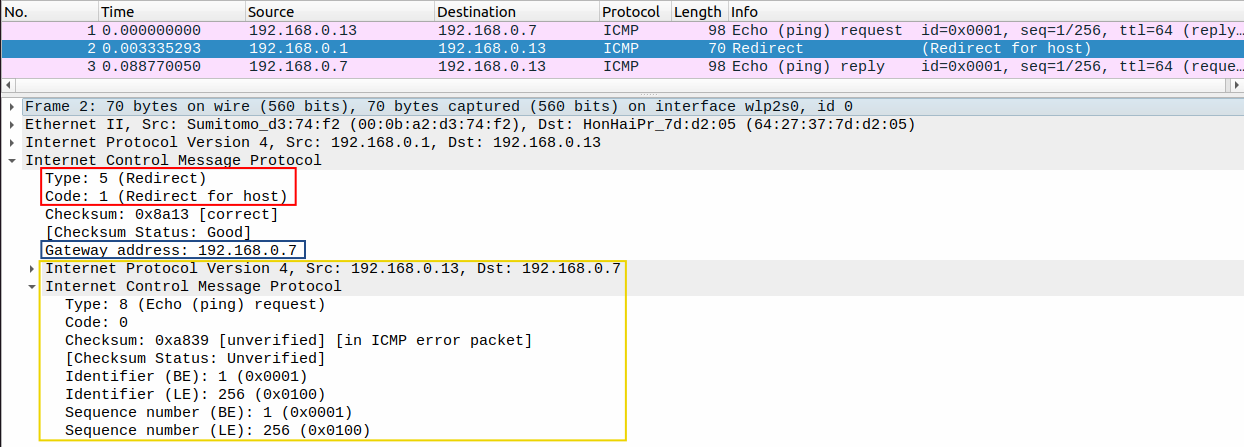

このときのやりとりをWiresharkでキャプチャしたものが以下です。ICMPリダイレクトのパケットを表示しています。

赤枠がICMPリダイレクトのタイプとコードです。ICMPリダイレクトはタイプが 5、コードが 1 です。青枠の Gateway address は、無線LANが 192.168.0.7 のほうが近いから直接そちらに送りなさい、ということをパソコンAに伝えています。黄色枠には元々のパケット(無線LANが転送したパケット)が格納されています。

ちなみに今回は意図的にARPテーブルを書き換えてパケットを無線LANに向けたわけですが、これはARPスプーフィング(ARP spoofing)という攻撃手法と同じです。ARPスプーフィングはARP要求に対して偽のARP応答を返すことで不正なARPテーブルのエントリを作成させる手法です。使い方によっては便利でもあるけれど、悪用もされやすい、ということです。